RootKit木马的亲密接触

前一段时间Sony的CD反盗版保护RootKit被Sysinternals的Mark揭露后,在网上吵的沸沸扬扬,国外杀毒厂商也说黑客已利用了Sony的Rookit漏洞。本人前几天在一朋友的机器上发现了一个类似的木马,现把此木马的发现和删除过程与大家分享,木马技术也发展到了驱动级,希望大家提高防范意识,现在的网络真的是太不安全了。

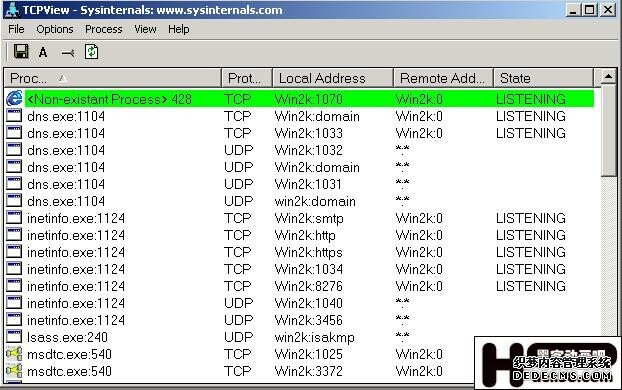

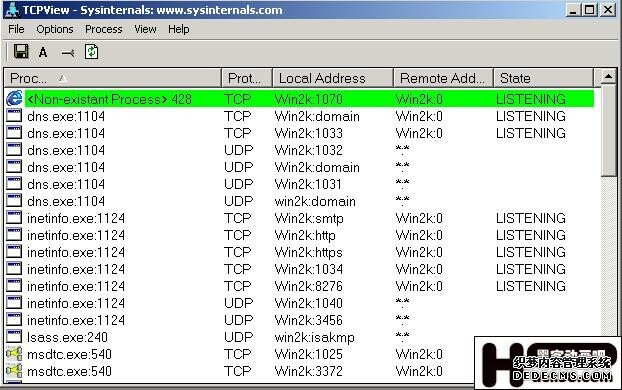

我的安全意识还是比较强的,使用别人机器上网前都会用procexp(http://www.sysinternals.com/Files/ProcessExplorerNt.zip)查看一下有没有可疑的进程,用Autoruns(http://www.sysinternals.com/Files/Autoruns.zip)查看有没有可疑的启动项,检查未发现异常,开始上网,上了一会,关闭IE,准备关机。不经意间在防火墙网络访问信息中发现有iexplorer.exe访问网络,并且一会又消失了,因为我已经关闭了所有的IE窗口,所以这引起了我得注意。我马上打开procexp查看,但我并未发现那个iexplorer.exe,难道是防火墙误报,我下载了一个TcpView(http://www.sysinternals.com/Files/TcpView.zip),果然看到一个在进程列表中不存在的IE进程不停的访问网络。

如图:

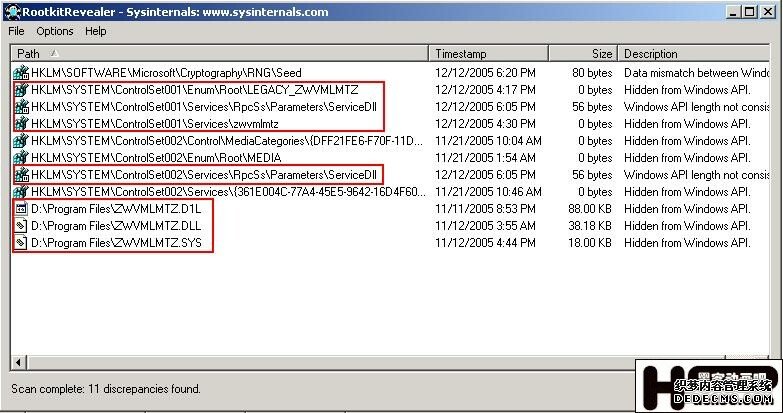

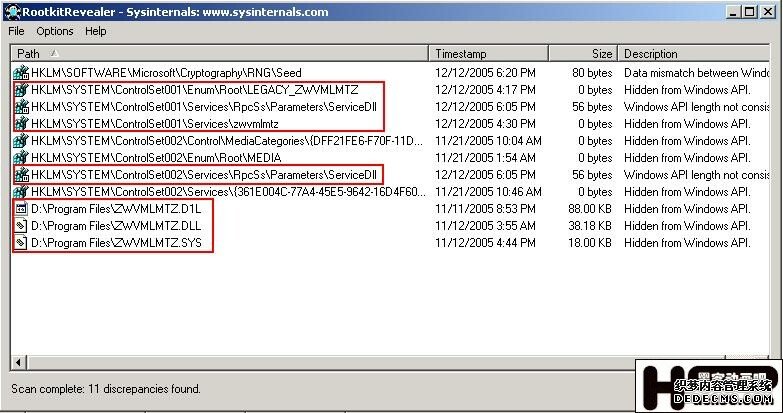

这时我确定机器肯定中了木马,那个木马又是怎么启动的呢,我打开Autoruns仔细查找启动项,但找不到。此时我确认机器中了一个比较难缠的木马,我下载了RootkitRevealer(http://www.sysinternals.com/Files/RootkitRevealer.zip) 进行查找,果然不出所料,机器上有几个注册表隐藏项,和文件隐藏项

这时我确定机器肯定中了木马,那个木马又是怎么启动的呢,我打开Autoruns仔细查找启动项,但找不到。此时我确认机器中了一个比较难缠的木马,我下载了RootkitRevealer(http://www.sysinternals.com/Files/RootkitRevealer.zip) 进行查找,果然不出所料,机器上有几个注册表隐藏项,和文件隐藏项

如图:

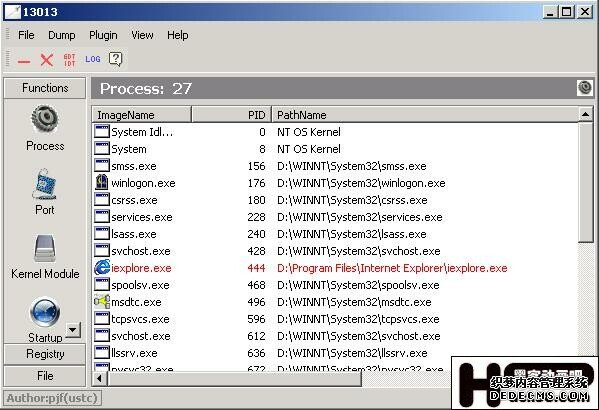

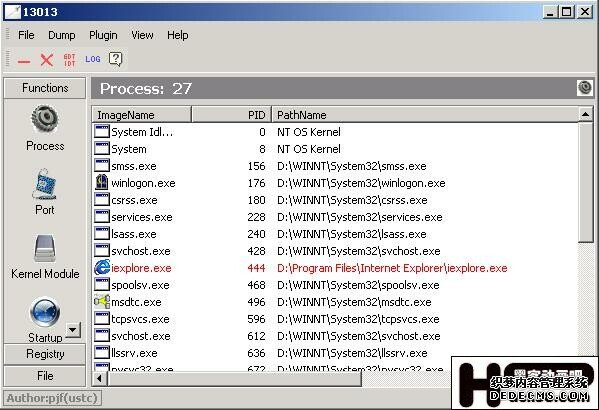

到问题所在就好办了,打开IceSword (http://xfocus.net/tools/200509/IceSword_en1.12.rar),马上看到了那个IE进程

到问题所在就好办了,打开IceSword (http://xfocus.net/tools/200509/IceSword_en1.12.rar),马上看到了那个IE进程

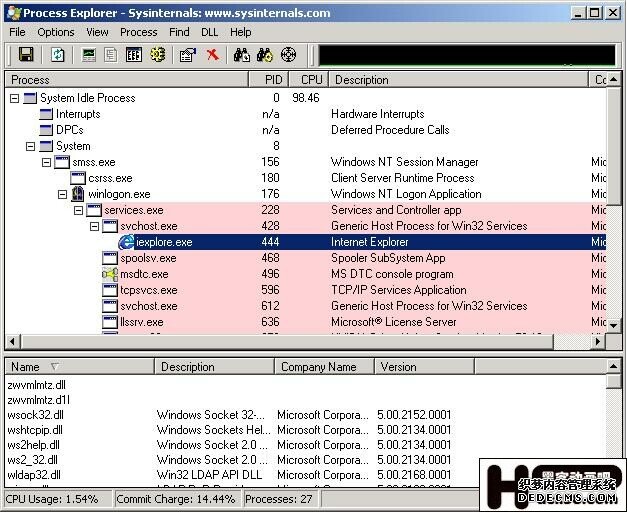

如图:

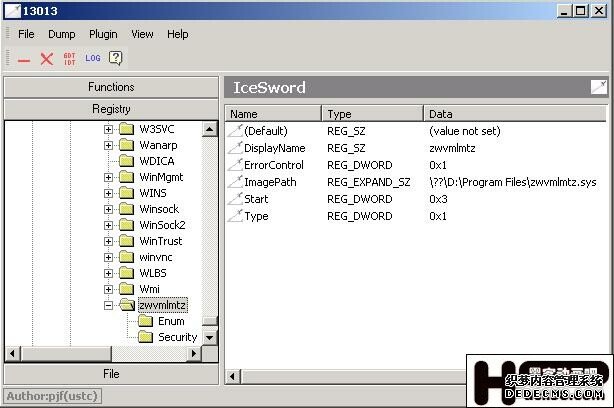

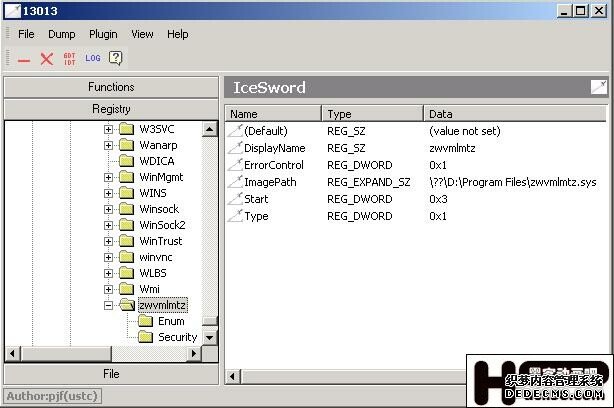

驱动注册表隐藏项,如图:

驱动注册表隐藏项,如图:

我的安全意识还是比较强的,使用别人机器上网前都会用procexp(http://www.sysinternals.com/Files/ProcessExplorerNt.zip)查看一下有没有可疑的进程,用Autoruns(http://www.sysinternals.com/Files/Autoruns.zip)查看有没有可疑的启动项,检查未发现异常,开始上网,上了一会,关闭IE,准备关机。不经意间在防火墙网络访问信息中发现有iexplorer.exe访问网络,并且一会又消失了,因为我已经关闭了所有的IE窗口,所以这引起了我得注意。我马上打开procexp查看,但我并未发现那个iexplorer.exe,难道是防火墙误报,我下载了一个TcpView(http://www.sysinternals.com/Files/TcpView.zip),果然看到一个在进程列表中不存在的IE进程不停的访问网络。

如图:

这时我确定机器肯定中了木马,那个木马又是怎么启动的呢,我打开Autoruns仔细查找启动项,但找不到。此时我确认机器中了一个比较难缠的木马,我下载了RootkitRevealer(http://www.sysinternals.com/Files/RootkitRevealer.zip) 进行查找,果然不出所料,机器上有几个注册表隐藏项,和文件隐藏项

这时我确定机器肯定中了木马,那个木马又是怎么启动的呢,我打开Autoruns仔细查找启动项,但找不到。此时我确认机器中了一个比较难缠的木马,我下载了RootkitRevealer(http://www.sysinternals.com/Files/RootkitRevealer.zip) 进行查找,果然不出所料,机器上有几个注册表隐藏项,和文件隐藏项如图:

到问题所在就好办了,打开IceSword (http://xfocus.net/tools/200509/IceSword_en1.12.rar),马上看到了那个IE进程

到问题所在就好办了,打开IceSword (http://xfocus.net/tools/200509/IceSword_en1.12.rar),马上看到了那个IE进程如图:

驱动注册表隐藏项,如图:

驱动注册表隐藏项,如图:

文件隐藏项,若图:

删除驱动文件,重启计算机,病毒进程立即现身,如图:

删除驱动文件,重启计算机,病毒进程立即现身,如图:

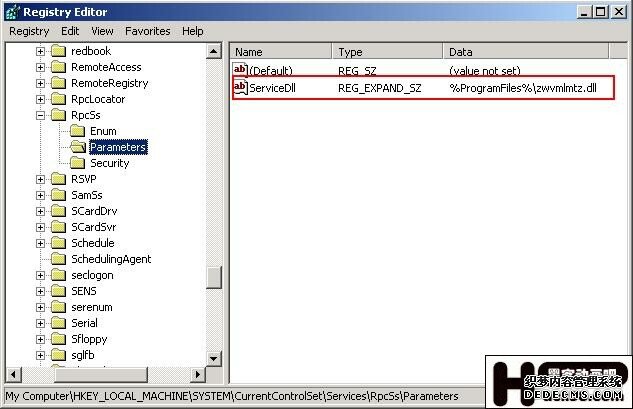

RootkitRevealer还报RPCSS服务的注册表一项被隐藏,因为驱动已经删除,再此打开注册表,木马更改的项马上现身了,若图:

RootkitRevealer还报RPCSS服务的注册表一项被隐藏,因为驱动已经删除,再此打开注册表,木马更改的项马上现身了,若图:

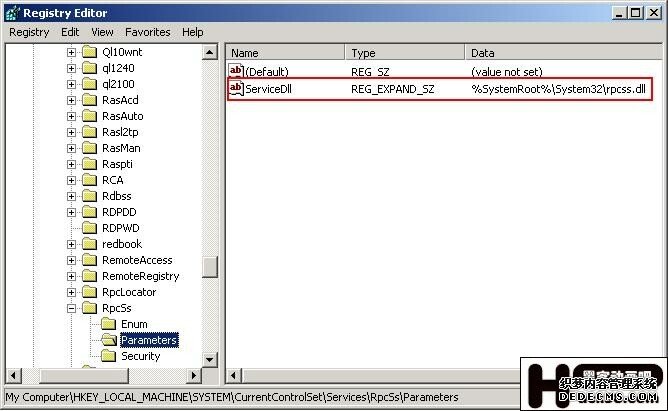

将Rpcss服务的注册表项改回初始值,如图,重启问题搞定

将Rpcss服务的注册表项改回初始值,如图,重启问题搞定

总结:此木马为驱动级木马,底层勾了ntoskrnl.exe导出函数,实现进程隐藏,文件隐藏。

总结:此木马为驱动级木马,底层勾了ntoskrnl.exe导出函数,实现进程隐藏,文件隐藏。

zwvmlmtz.dll:替换Rpcss服务的DLL,实现自启动功能(Rpcss服务是系统重要服务),调用驱动。

zwvmlmtz.sys:挂接系统函数,隐藏自己的注册表项,隐藏Rpcss改动的注册表项(通过regedit查询到的值不准确),隐藏文件,把自己伪装为IE进程(防火墙一般默认IE进程访问网络自动放行的)。

zwvmlmtz.d1l:木马作者真正用意所在模块。

补充1:若只删除问题文件,不把rpcss服务的DLL改回初始值会导致Rpcss服务无法启动的。

补充2:木马作者也许没有在XP系统测试,此木马在XP系统驱动无法加载,rpcss替换DLL也有问题。本文中计算机系统为win2K。

顶(0)

踩(0)

上一篇:小心:看看你是为谁在养“马”

下一篇:获取专业黑客电脑作案证据

- 最新评论