rootkit木马查杀实录

中rootkit类木马/后门,现在已经成为一种新的“时髦”。不幸赶上这种“时髦”的朋友们往往头疼不已——难杀!

关于rootkit类木马/后门,目前为止,我只拿到了一个样本。此样本是个夹带rootkit(文件名为msdirectx.sys)的后门,卡巴斯基报——Backdoor.Win32.Irofer.13b04。

关于这个后门,在“Rootkit为什么难缠”一帖中已经粗略的介绍过其感染特点。但是,那个帖子是在监测到病毒文件的条件下谈查杀方法。然而,来求救的朋友们,往往是在不知不觉的情况下感染了这类木马/后门,不知系统中存在那些病毒文件,更不要说病毒文件名及其所在位置了。再者,即使知道了病毒文件名,由于那个msdirectx.sys的掩护,用一般的常规方法在WINDOWS模式下也搜不到病毒文件的位置。

上述内容正是查杀rootkit类木马的难点。怎么办?

有办法。古人云:“工欲善其事,必先利其器”。

因此,先介绍对付这类木马/后门的工具。

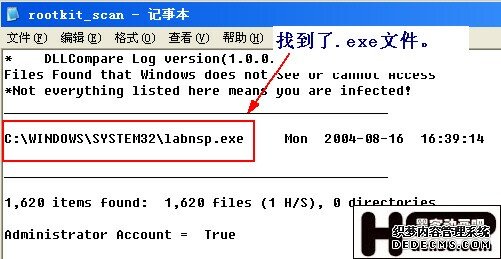

【工具1】:DLLCOMPARE(Qoo酷儿汉化,本帖10楼有下载)——侦察可执行文件.exe及其所在位置。

注:DLLCOMPARE不能放置在带双字节的目录中运行,例如是中文命名的文件夹,即不能放置在“桌面”中运行。

【工具2】:KillBox(Qoo酷儿汉化,本贴11楼有下载)——删除病毒文件.exe。

【工具3】:IceSword——删除.sys文件用(本例是msdirectx.sys)。IceSword是免费软件,网上可以找到。目前最新版本是1.10。

接下来说说查杀过程:

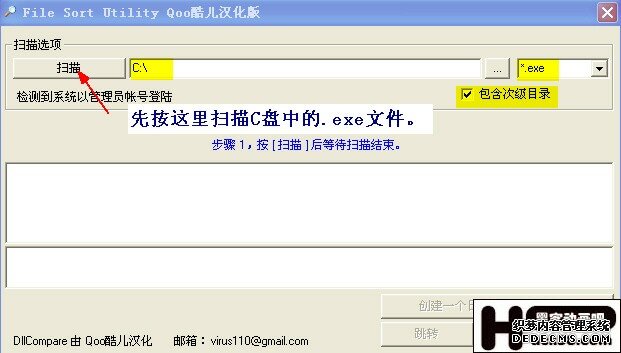

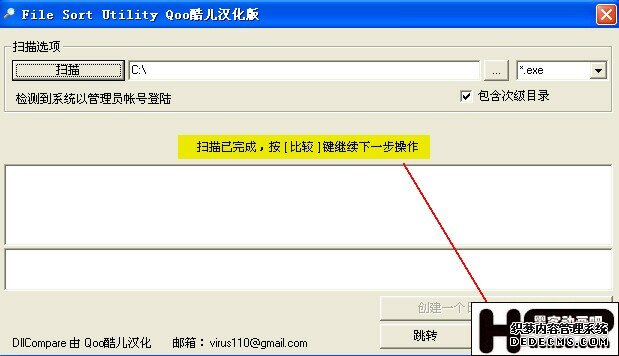

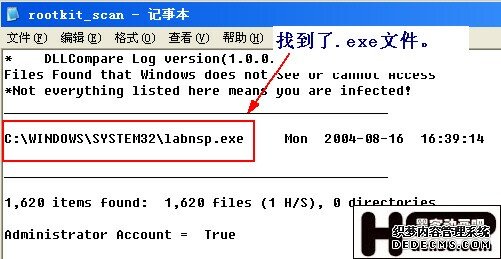

1、重启到安全模式下。运行DLLCOMPARE,扫描、比较C盘中的.exe(图1、图2),找到多出来的那些.exe(图3),很可能就是你要找的病毒创建的可执行文件。

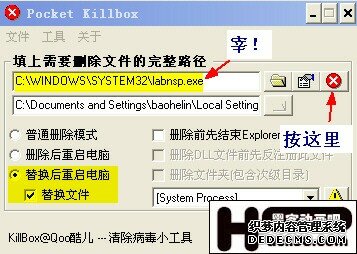

2、接着,在安全模式下,确认病毒文件名及其所在路径后,用KillBox强行删除病毒的.exe文件(图4)。

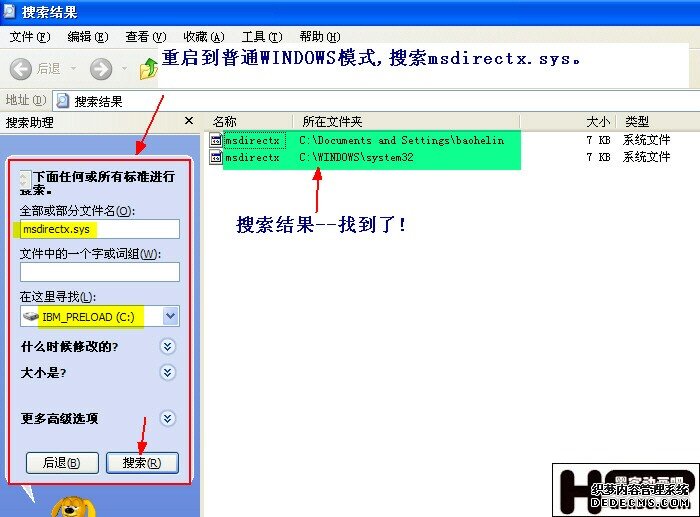

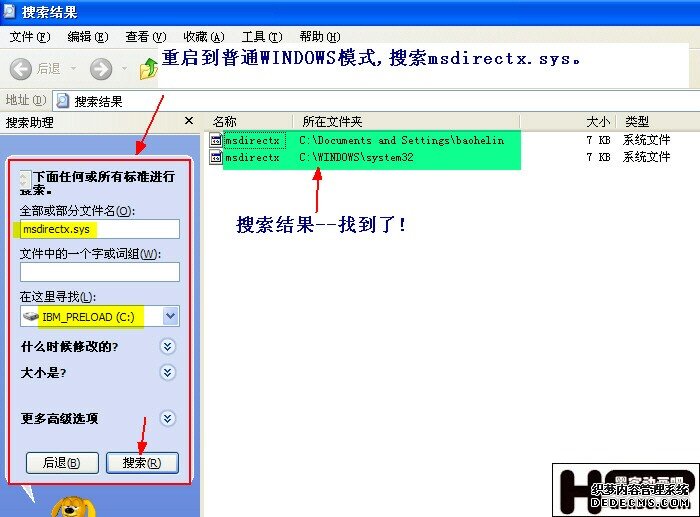

3、重启到普通WINDOWS 模式后,用WINDOWS的搜索功能寻找病毒的“隐身工具”——msdirectx.sys(图5)。找到后,用IceSword删除。

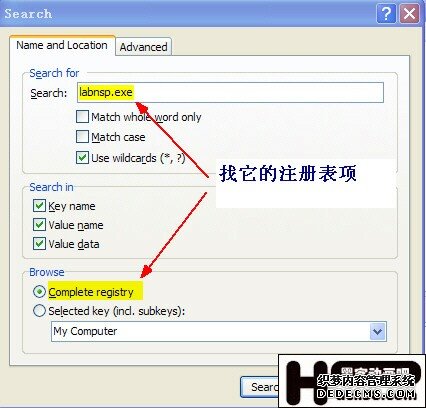

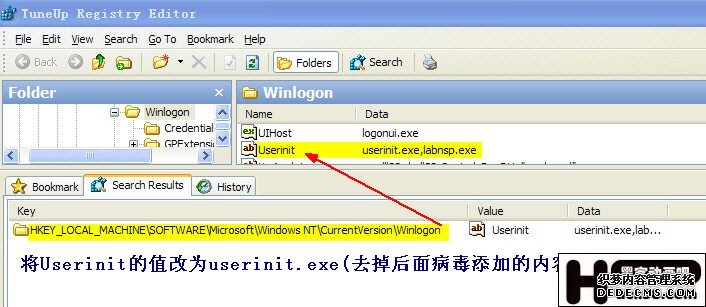

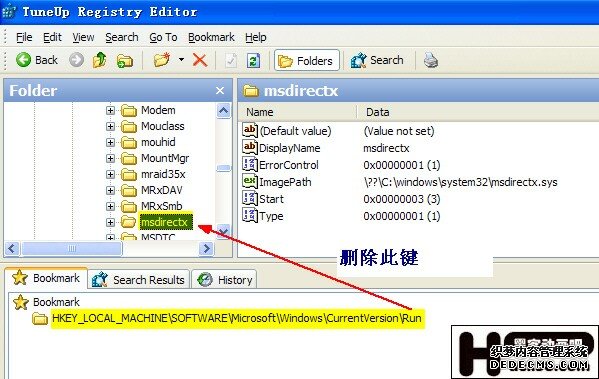

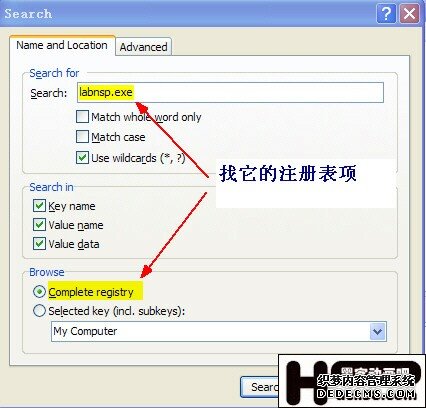

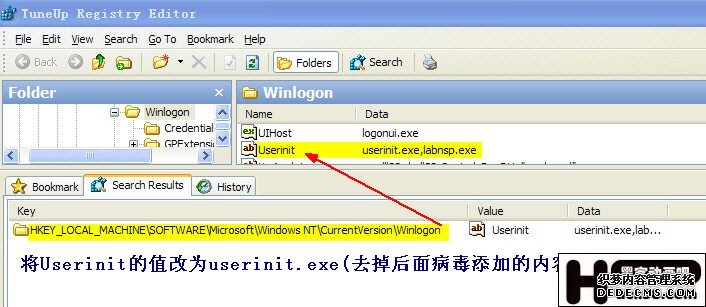

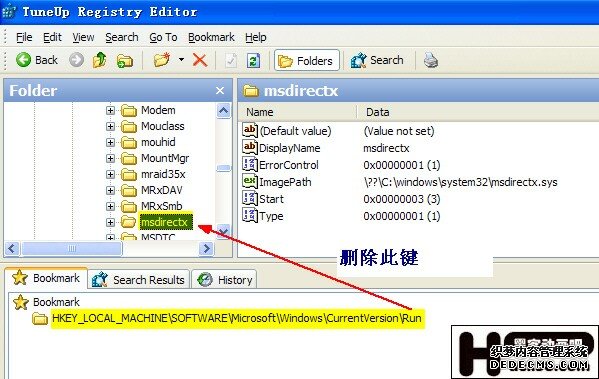

4、搜索病毒在注册表中添加的键值(图6)。找到后删除(图7、图8)。

至此,杀毒操作完成。

注1:DLLCOMPARE扫出来的“多余文件”并非全部是病毒文件,应仔细甄别。如果确实搞不清楚那个是病毒文件,删除前务必备份待删除的文件,以防误删!

注2:本贴是就一个特定的样本谈被动中招后的手工查杀思路与操作。病毒、木马的变种不止这一个。自己动手查杀时,请不要拘泥于本帖提到的具体的病毒文件名。不同的变种感染系统后,生成的病毒文件名是不一样的。

图1

4

4

6

6

7

7

图8

图8

关于rootkit类木马/后门,目前为止,我只拿到了一个样本。此样本是个夹带rootkit(文件名为msdirectx.sys)的后门,卡巴斯基报——Backdoor.Win32.Irofer.13b04。

关于这个后门,在“Rootkit为什么难缠”一帖中已经粗略的介绍过其感染特点。但是,那个帖子是在监测到病毒文件的条件下谈查杀方法。然而,来求救的朋友们,往往是在不知不觉的情况下感染了这类木马/后门,不知系统中存在那些病毒文件,更不要说病毒文件名及其所在位置了。再者,即使知道了病毒文件名,由于那个msdirectx.sys的掩护,用一般的常规方法在WINDOWS模式下也搜不到病毒文件的位置。

上述内容正是查杀rootkit类木马的难点。怎么办?

有办法。古人云:“工欲善其事,必先利其器”。

因此,先介绍对付这类木马/后门的工具。

【工具1】:DLLCOMPARE(Qoo酷儿汉化,本帖10楼有下载)——侦察可执行文件.exe及其所在位置。

注:DLLCOMPARE不能放置在带双字节的目录中运行,例如是中文命名的文件夹,即不能放置在“桌面”中运行。

【工具2】:KillBox(Qoo酷儿汉化,本贴11楼有下载)——删除病毒文件.exe。

【工具3】:IceSword——删除.sys文件用(本例是msdirectx.sys)。IceSword是免费软件,网上可以找到。目前最新版本是1.10。

接下来说说查杀过程:

1、重启到安全模式下。运行DLLCOMPARE,扫描、比较C盘中的.exe(图1、图2),找到多出来的那些.exe(图3),很可能就是你要找的病毒创建的可执行文件。

2、接着,在安全模式下,确认病毒文件名及其所在路径后,用KillBox强行删除病毒的.exe文件(图4)。

3、重启到普通WINDOWS 模式后,用WINDOWS的搜索功能寻找病毒的“隐身工具”——msdirectx.sys(图5)。找到后,用IceSword删除。

4、搜索病毒在注册表中添加的键值(图6)。找到后删除(图7、图8)。

至此,杀毒操作完成。

注1:DLLCOMPARE扫出来的“多余文件”并非全部是病毒文件,应仔细甄别。如果确实搞不清楚那个是病毒文件,删除前务必备份待删除的文件,以防误删!

注2:本贴是就一个特定的样本谈被动中招后的手工查杀思路与操作。病毒、木马的变种不止这一个。自己动手查杀时,请不要拘泥于本帖提到的具体的病毒文件名。不同的变种感染系统后,生成的病毒文件名是不一样的。

图1

2

4

4

6

6 7

7 图8

图8

顶(0)

踩(0)

- 最新评论