shift后门的一个分析过程

昨天liurui569 发了个shift后门,下载玩弄了一下,由于太晚没详细写过程,今天做了个详细点的图文过程说明下破解的经过.

有关shift后门的激活方式,目前发现的就这么几种

1.使用键盘事件通过快捷键激活

2.使用鼠标事件通过单击或双击界面某处激活

3.使用键盘事件及鼠标事件相结合的方式激活

以上所说的是高防后门的激活方式,rar自解压的不在此范围之内,后门的编程语言目前发现以vb,delphi和c++等语言为主.对

于shift后门的破解,网上鲜见教程,曾经搜索了很久,只好自己摸索.也曾在华夏77169发布过两篇vb后门的破解过程.废话不多

说,来看liurui569 发的这个后门.

此后门为delphi编写的后门.无壳,这样就省略了脱壳的步骤了.

测试运行后门发现后门运行后,复制自身到c:\windows\fonts\fonts.exe下,并且劫持注册表指向该路径,同时程序还执行过某

些系统程序,通过软件侦测到的部分数据

新建 C:\WINDOWS\Prefetch\CACLS.EXE-25504E4A.pf

新建 C:\WINDOWS\Prefetch\CACLS.EXE-25504E4A.pf

新建 C:\System Volume Information\_restore{5828498B-E212-48E2-B40C-3D66645342F0}\RP9\A0005390.exe

新建 C:\System Volume Information\_restore{5828498B-E212-48E2-B40C-3D66645342F0}\RP9\A0005391.exe

新建 C:\WINDOWS\Fonts\fonts.exe

新建 C:\WINDOWS\Prefetch\SC.EXE-012262AF.pf

新建 C:\WINDOWS\Prefetch\SETHC.EXE-23CFB742.pf

这些具体都是些什么行为,没深入检测,主要关注下程序的激活方式和密码.

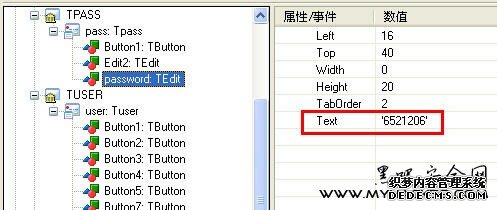

程序载入资源编辑工具pexplorer.exe中,对软件的相关资源进行查看分析.

我们主要看rc数据,前两项为系统自动生成的,看下面三项TPASS项是密码输入窗口Tuser是后门的功能界面窗口,TX项为sethc

的程序界面.

在TPASS里面的一个TEDIT的控件text项发现一组数值6521206,暂时记下来很有可能是密码,没到最后验证一切都是未知.

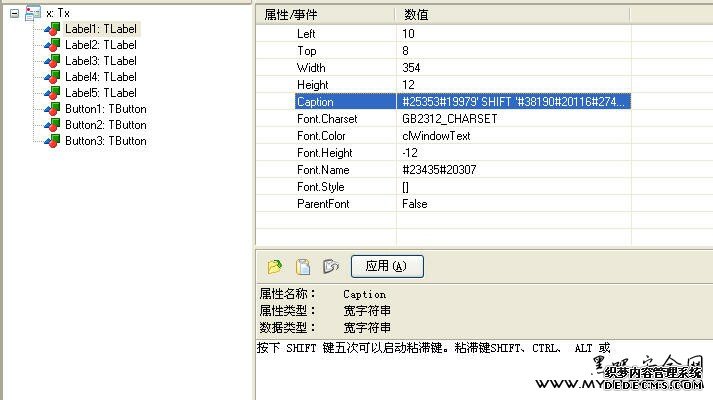

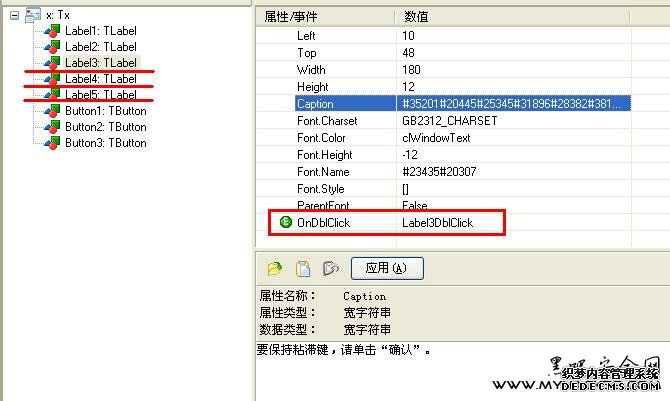

这里我们主要关注下sethc的主界面,因为激活方式的线索都在这个项目里.

注意看下主界面使用了5个Label控件和三个Button控件,没有多余的控件,有的密码输入框激活后在主界面的就会多用一个

Label控件,我曾经写过一个shift后门就是用的这种方式.因此开始我就猜他是使用的键盘事件激活的.后来继续分析每个控件

后发现了秘密.

看到吧,这个Label3.Label4.Label5三个控件都用到了一个ONdblclick,玩过delphi的人都知道,这是个鼠标双击事件,在Label

的控件上出现双击事件是非常可疑的,所以可以肯定这个后门用到了鼠标事件激活,因为用鼠标和键盘事件结合写后门的似乎

还是比较少的,所以初步分析后就可以进行试运行测试了,既然有三组鼠标双击事件,那么必然就有个顺序问题

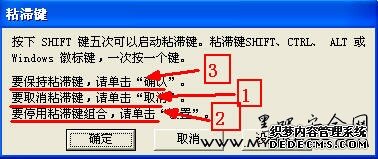

第一次测试Label3-5分别双击,无法激活,反序依然,第三次进行循环测试Label3-4-5-3,这时就出现了密码输入界面了,但是

Label3双击了两次才出现应该不正常,最后确定了双击的顺序是Label4-5-3, 呵呵完美.程序正常激活

进行密码测试,输入刚才得到的6521206这组数值,成功进入.

至此对于该后门的激活方式就分析完成了,至于软件的行为分析不在此过程之列.

总结,此后门算是一个相当简单的shift后门,登陆密码未进行有效保护,以致非常简单的就获取到了正确的密码,甚至不需要动

用到静态或动态的分析工具,一个资源编辑器就可以查找到,激活方式难度不高,如果采用键盘事件激活的就要动用OD等分析工

具进行跟踪了,通过对这个后门的分析,为大家分析其他后门以及破解,提供一种思路.分析过程就到这里了.

- 最新评论