如何用Procexp发现系统加载的可疑驱动项

本人用使用Procexp已经有很长时间了,自认为对其的使用比较精通,今天看了Mark的BLOG的“神秘的驱动”(http://www.sysinternals.com/blog/2006/03/case-of-mysterious-driver.html)一文,感觉到自己使用Procexp还是不到位。Procexp还有查看当前操作系统加载了那些驱动的功能,此功能对Rookit级木马的检测方面很有帮助。

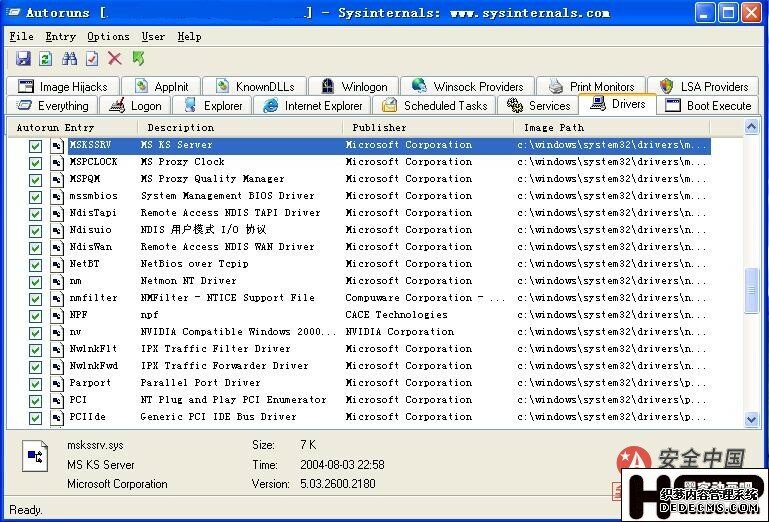

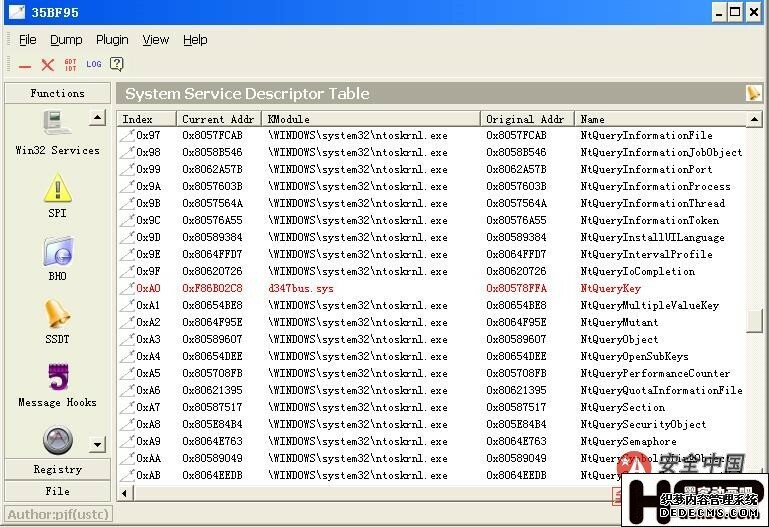

现在部分木马采用了Rookit的技术,我在“RootKit木马的亲密接触”(http://forum.ikaka.com/topic.asp?board=28&artid=7538008)已有所描述,也就说木马采用驱动技术,对付这样的木马发现其驱动程序是关键。对于一般系统驱动启动项,我们可以用Autoruns查看,但它只能查看一些静态加载的驱动,它的实现原理是通过注册表驱动项的键值来检测启动项,对于动态加载的驱动它是看不到的。

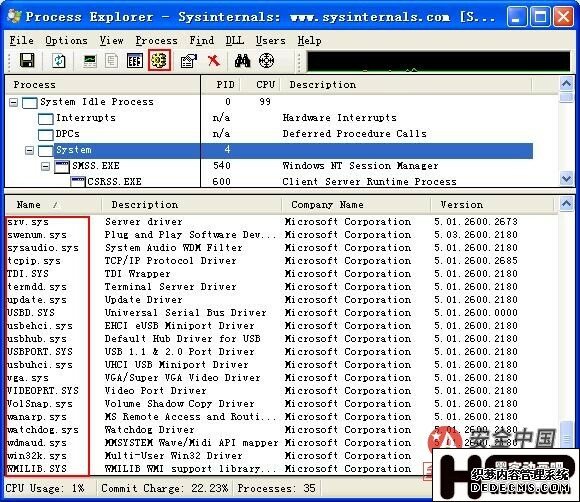

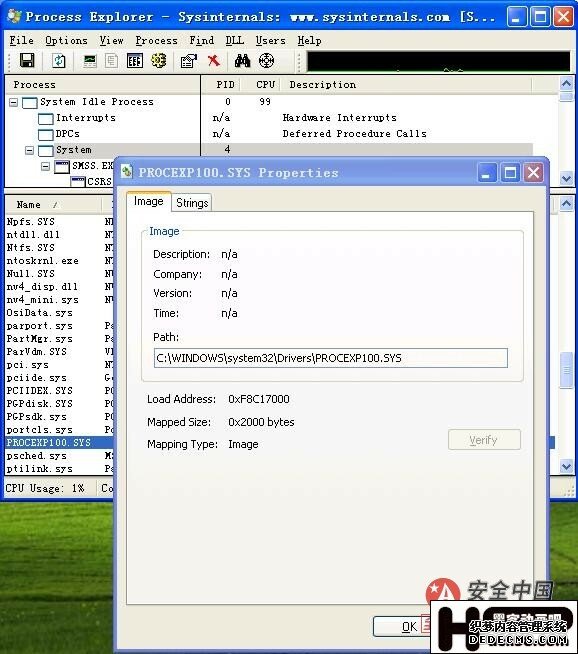

1)启动procexp

2)在菜单栏选择View->Show Lower Pane

3)在菜单中选择View->Lower Pane View->View DLL或在工具栏中选择“View DLL”,

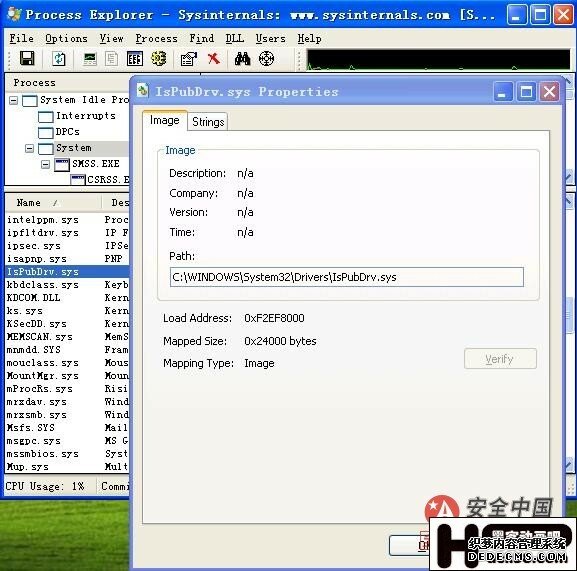

4)用鼠标选择Systeim进程,则当前系统加载的驱动程序在下面的列表中被列举出,如图

原来IceSword也使用了驱动技术,怪不得我在安全模式下不能运行它。

想请教在有异常驱动程序加载时,Procexp是否有显示,比如显示为红色能让新手们也能一眼就看出异常?

我的机器浏览网页问题不大,但是在看联通的梅兰在线剧场时,会自动打开一个帮助对话框,接着就是出现瑞星的网页监控病毒"Exploit.VBS.Phel.l"对话框.然后在任务栏里出现一个"c:\boot.hta"的小项,关不掉!

我用procxp可以关掉,但一重复上面的操作c:\boot.hta又出现了.

是中木马了吗

现在部分木马采用了Rookit的技术,我在“RootKit木马的亲密接触”(http://forum.ikaka.com/topic.asp?board=28&artid=7538008)已有所描述,也就说木马采用驱动技术,对付这样的木马发现其驱动程序是关键。对于一般系统驱动启动项,我们可以用Autoruns查看,但它只能查看一些静态加载的驱动,它的实现原理是通过注册表驱动项的键值来检测启动项,对于动态加载的驱动它是看不到的。

1)启动procexp

2)在菜单栏选择View->Show Lower Pane

3)在菜单中选择View->Lower Pane View->View DLL或在工具栏中选择“View DLL”,

4)用鼠标选择Systeim进程,则当前系统加载的驱动程序在下面的列表中被列举出,如图

原来IceSword也使用了驱动技术,怪不得我在安全模式下不能运行它。

想请教在有异常驱动程序加载时,Procexp是否有显示,比如显示为红色能让新手们也能一眼就看出异常?

我的机器浏览网页问题不大,但是在看联通的梅兰在线剧场时,会自动打开一个帮助对话框,接着就是出现瑞星的网页监控病毒"Exploit.VBS.Phel.l"对话框.然后在任务栏里出现一个"c:\boot.hta"的小项,关不掉!

我用procxp可以关掉,但一重复上面的操作c:\boot.hta又出现了.

是中木马了吗

顶(0)

踩(0)

下一篇:详解IP地址盗用常用方法及防范

- 最新评论