网站防篡改 立即部署WEB应用防火墙

目前,利用网上随处可见的攻击软件,攻击者不需要对网络协议的深厚理解基础,即可完成诸如更换Web网站主页,盗取管理员密码,数据库注入和破坏整个网站数据等等攻击。而这些攻击过程中产生的网络层数据,和正常数据没有什么区别。 以下是国家计算机网络应急技术处理协调中心...

事件查看器维护服务器安全的实例

文章中我们介绍了事件查看器的运行方式、记录的日志类型和显示的事件类型。在这篇文章中我们将给出事件查看器维护服务器安全的实例,相信对安全维护人员维护系统会有一定的借鉴和参考价值。 1.打开并查看事件查看器中的三类日志 在运行中输入eventvwr.msc直接打开事件查看器...

预防非法表D99_Tmp,kill_kk的建立

防止非法表D99_Tmp,kill_kk的出现是防止我们的网站不被攻击,同时也是SQL安全防范一道必要的防线,虽说利用这种方式攻击的人都是黑客中的小鸟,但是我们也不得不防,以免造成不可想象的后果,废话不多说了,说下防范方法: xp_cmdshell可以让系统管理员以操作系统命令行解释器的方...

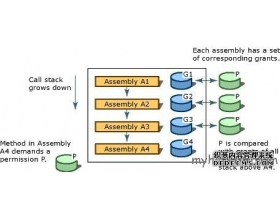

ASP.NET 安全策略

首先肯定的是ms有一套完整的“Code Access Security”如下。 默认情况下,.net的web application都继承“C:\Windows\Microsoft.NET\Framework\v2.0.50727\CONFIG\web.config” 配置文件,其中安全相关的有 location allowOverride="true" system.web securityPolicy trustLev...

Nginx文件类型错误解析漏洞的临时解决方法

80Sec 爆出Nginx具有严重的0day漏洞,详见《Nginx文件类型错误解析漏洞》。只要用户拥有上传图片权限的Nginx+PHP服务器,就有被入侵的可能。 其实此漏洞并不是Nginx的漏洞,而是PHP PATH_INFO的漏洞,详见: http://bugs.php.net/bug.php?id=50852然后重启php-cgi。此修改会...

针对udf.dll提权的防御

删除udf.dll和langouster_udf.dll,新建udf.dll和langouster_udf.dll设为只读,权限上限制 可防止所有langouster_udf.dll专用网马 程序代码 net stop mysql del %SystemRoot%\system32\udf.dll /A/F/Q del %SystemRoot%\udf.dll /A/F/Q del %SystemRoot%\temp\udf.dll /A/F/Q...

五大标准帮助企业选择Web木马防护工具

网络病毒,特别是Web木马现在已经是过街老鼠,人人喊打。可见Web木马给网民带来了多么大的损害。有些甚至已经到了谈虎色变的地步。其实Web木马并没有大家想象中的那么可怕。只要选择一款合适自己的防木马工具,就可以将Web木马挡在门外。在这篇文章中,笔者就给大家介绍一下...

如何打造不怕被嗅探的3389登陆

现在嗅探工具也是满天飞,说不定哪天你的3389 密码就被嗅探了。 今天介绍一个最简单的办法: 基本上没人能嗅探你的密码 ( 中国电信或网通还是可以。。。 这个我没办法 )。 但是像那种只会用cain的菜鸟就肯定没戏了。 1. 安装ssh windows 服务在你的远程服务器上 2. 安装ss...

windows+apache虚拟主机安全设置

Windows下: 1、开启安全模式,可以禁用exec()、system()等函数 2、在httpd.conf中用php_admin_value open_basedir限制PHP的存取目录 3、在php_admin_value open_basedir别忘了加上php.ini中指定的PHP临时上传目录和session保存目录,不然会无法上传文件、存取session php.i...

shift后门的一个分析过程

昨天liurui569 发了个shift后门,下载玩弄了一下,由于太晚没详细写过程,今天做了个详细点的图文过程说明下破解的经过. 有关shift后门的激活方式,目前发现的就这么几种 1.使用键盘事件通过快捷键激活 2.使用鼠标事件通过单击或双击界面某处激活 3.使用键盘事件及鼠标事件相结...

让3b3.org c.js注入见鬼去吧

彻底杜绝SQL注入 1.不要使用sa用户连接数据库 2、新建一个public权限数据库用户,并用这个用户访问数据库 3、[角色]去掉角色public对sysobjects与syscolumns对象的select访问权限 4、[用户]用户名称- 右键-属性-权限-在sysobjects与syscolumns上面打“×” 5、通过以下代...

预防SQL注入攻击之我见

1、SQL注入攻击的本质:让客户端传递过去的字符串变成SQL语句,而且能够被执行。 2、每个程序员都必须肩负起防止SQL注入攻击的责任。 说起防止SQL注入攻击,感觉很郁闷,这么多年了大家一直在讨论,也一直在争论,可是到了现在似乎还是没有定论。当不知道注入原理的时候会觉...